Производитель социальной инженерии в Китае

Социальная инженерия – это термин, который сейчас часто мелькает в контексте кибербезопасности. Но когда речь заходит о производителях социальной инженерии в Китае, начинается интересный, и зачастую запутанный разговор. Мы не говорим о компаниях, создающих сложные алгоритмы для взлома. Скорее, мы имеем в виду организации, предлагающие услуги по проведению различных манипуляций с людьми – от фишинговых атак и рассылок вредоносных ссылок до более изощренных методов обмана и сбора информации. Вопрос в том, кто эти 'производители', что они делают, и насколько эффективны их услуги? И самое главное - какие риски они представляют? Рынок не прозрачен, многое базируется на слухах и опыте, и приходится собирать информацию из разных источников, чтобы хоть как-то составить картину.

Кто эти 'производители'?

Не стоит ожидать увидеть огромные корпорации, как в сфере программного обеспечения. Большинство 'производителей' – это небольшие фирмы или даже фрилансеры, специализирующиеся на конкретных видах манипуляций. Некоторые из них работают как 'черные лебеди', предлагая услуги анонимно и только по рекомендации. Другие пытаются создать видимость законности, предлагая 'маркетинговые исследования' или 'тестирование персонала', а в реальности это тщательно спланированные атаки на доверие.

Одной из проблем является четкое определение границ. Что считать 'производством социальной инженерии'? Это может быть создание фишинговых писем, разработка сценариев телефонных звонков, организация ложных онлайн-магазинов, или даже подбор людей, способных физически проникнуть в охраняемые объекты. Все это входит в спектр услуг, предлагаемых этими организациями. Иногда, если судить по кейсам, это действительно хорошо организованная работа, с продуманными цепочками атак и умением адаптироваться к изменениям в поведении жертв.

Какие услуги предлагают?

Ассортимент услуг довольно широк. Основные направления – это сбор данных (имена, адреса, пароли, финансовая информация), проникновение в системы безопасности (через скомпрометированных сотрудников), и нанесение репутационного ущерба (размещение ложной информации в СМИ или социальных сетях). Особенно популярны сейчас атаки на руководителей компаний – они часто обладают доступом к важной информации и могут принимать решения, которые нанесут серьезный ущерб.

Заметил, что часто встречают предложения по созданию 'персонализированных' атак. То есть, не просто шаблонное письмо, а тщательно подготовленное сообщение, основанное на информации о конкретном человеке. Это требует значительных затрат времени и ресурсов, но и значительно повышает вероятность успеха. Причем, эти 'персонализированные' данные часто собираются из открытых источников, что делает атаку еще более изощренной и трудно обнаружимой.

Фишинговые рассылки и spear-phishing

Это, пожалуй, самая распространенная форма социальной инженерии. Но здесь китайские 'производители' выходят на новый уровень. Не просто массовая рассылка, а тщательно продуманные фишинговые письма, имитирующие сообщения от банков, государственных учреждений или даже от коллег. Используются сложные схемы обмана, ссылки на поддельные сайты, и даже призывы к срочным действиям, создающие ощущение опасности.

Наблюдал, как некоторые фирмы предлагают не просто готовые шаблоны писем, а целые платформы для автоматизации фишинговых атак. Включая системы для сбора данных о жертвах и анализа их поведения. Это значительно повышает эффективность атак и позволяет адаптироваться к изменениям в системе безопасности.

Телефонные мошенничества (vishing)

Вishing – это телефонная версия фишинга. Здесь мошенники звонят жертвам, представляясь сотрудниками банков, правоохранительных органов или других организаций, и выманивают информацию или деньги. Особенность китайских 'производителей' в том, что они используют голосовых роботов (IVR) и сложные скрипты, имитирующие человеческий разговор. Это позволяет обмануть жертв и получить доступ к их личным данным.

Одним из распространенных методов является создание ощущения срочности и необходимости немедленных действий. Например, мошенники могут утверждать, что на счете жертвы зафиксирована подозрительная активность, и требуют немедленно перевести деньги на 'безопасный счет'. Часто жертвы, поддаваясь панике, соглашаются на все условия.

Риски и последствия

Самый очевидный риск – это финансовые потери. Мошенники могут украсть деньги с банковских счетов, кредитных карт или других платежных систем. Но последствия могут быть и более серьезными. Например, утечка конфиденциальной информации может нанести репутационный ущерб компании, привести к потере клиентов и штрафам от регулирующих органов.

Важно понимать, что социальная инженерия – это не просто техническая проблема, это проблема человеческого фактора. И никакие технические средства не могут полностью защитить от этой угрозы. Необходимо обучать сотрудников основам информационной безопасности, повышать их осведомленность о возможных угрозах, и развивать культуру осторожности и подозрительности.

Опыт и неудачные попытки

Мы однажды столкнулись с попыткой социальной инженерии, направленной на получение доступа к нашей базе данных клиентов. Мошенники смогли получить доступ к адресам электронной почты наших сотрудников и разослали им фишинговые письма, имитирующие сообщения от службы поддержки. К счастью, сотрудники были бдительны и не поддались на уловки мошенников. Но это был близкий случай, который показал нам, насколько серьезной может быть эта угроза.

Еще один интересный опыт – это попытка организации утечки информации через подкуп сотрудников. Мошенники связались с несколькими сотрудниками нашей компании, предлагая им крупные суммы денег за предоставление конфиденциальной информации. Но наши сотрудники не поддались на уговоры и сообщили о попытке мошенничества руководству. Это показало, что лояльность сотрудников и культура корпоративной этики – важный фактор в противодействии социальной инженерии.

Неудачные кейсы: как распознать обман

Иногда, даже при самых серьезных усилиях, компании становятся жертвами социальной инженерии. Причины часто кроются в недоработанных процессах безопасности и недостаточной осведомленности сотрудников. Вот несколько примеров, которые можно извлечь уроки:

- Отсутствие многофакторной аутентификации на критически важных системах.

- Недостаточная проверка новых сотрудников и подрядчиков.

- Недостаточное обучение сотрудников основам информационной безопасности.

- Игнорирование жалоб сотрудников на подозрительные сообщения или звонки.

Выводы и рекомендации

Рынок производителей социальной инженерии в Китае остается непрозрачным и динамичным. Но одно можно сказать наверняка – эта угроза не исчезнет. Необходимо постоянно совершенствовать системы безопасности, обучать сотрудников и повышать их осведомленность о возможных угрозах.

На мой взгляд, ключевым фактором в противодействии социальной инженерии является не только техническая защита, но и развитие культуры безопасности. Нужно создать атмосферу, в которой сотрудники будут чувствовать себя комфортно, сообщая о подозрительных ситуациях, и не бояться задавать вопросы. Только тогда мы сможем эффективно противостоять этой угрозе.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продуктыСвязанный поиск

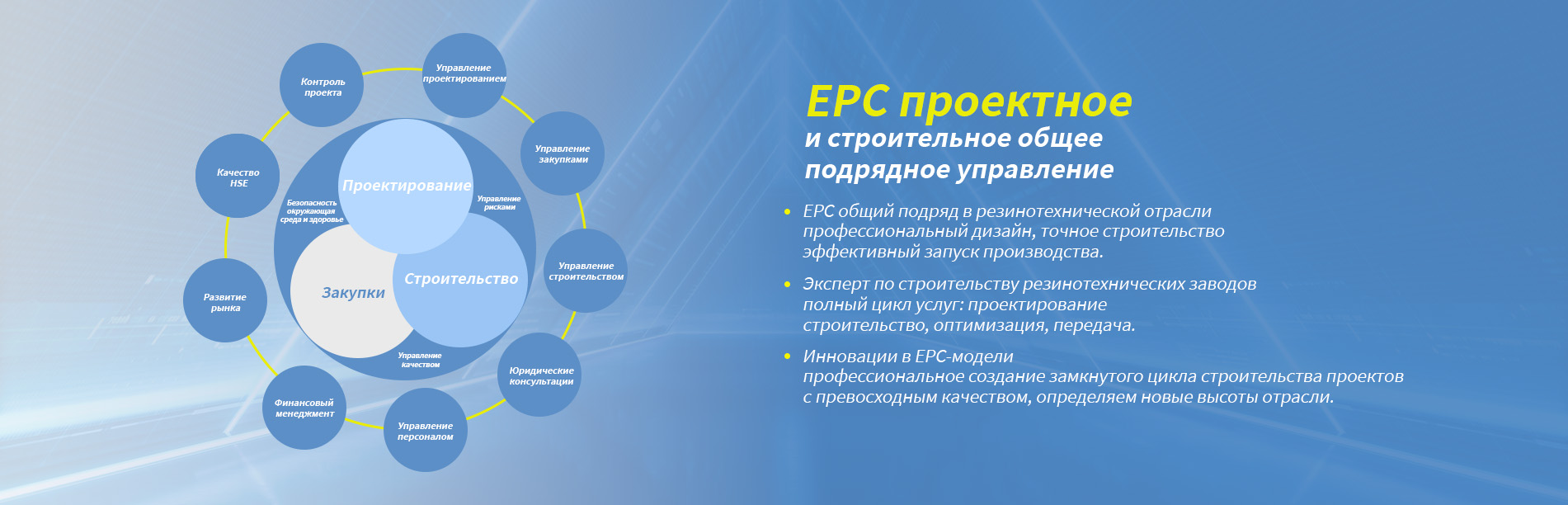

Связанный поиск- Поставщики технического обеспечения строительных работ

- OEM Система дистанционного контроля температуры и влажности воздуха

- Комплекты резиновых уплотнений из Китая

- Поставщики новых проектов

- Поставщики проектных групп

- Поставщики инженерных разработок в Китае

- Закупка строительства инженерной инфраструктуры

- Купить велосипедные шины

- дешевая строительная инфраструктура

- Ведущие диски для шин