Социальная инженерия в Китае

Иногда кажется, что технологии развиваются настолько быстро, что мы не успеваем осознать новые угрозы. И одна из самых изощренных и опасных угроз – это социальная инженерия. Особенно актуально это становится в контексте кибербезопасности, и Китай, как один из лидеров в этой области, не исключение. Не стоит думать, что это просто теоретические рассуждения. Мы имеем дело с реальными инцидентами, с крупными компаниями и даже государственными структурами, которые становятся жертвами этих атак. В этой статье мы попробуем разобраться, как именно социальная инженерия применяется в Китае, какие методы используются, и как можно защититься от таких атак. Готовьтесь к непростому чтению, потому что здесь много нюансов, а реальность зачастую далека от идеальных сценариев.

Что такое социальная инженерия и почему она так эффективна?

Прежде чем углубляться в китайский опыт, давайте разберемся, что такое социальная инженерия вообще. Это не взлом систем и использование сложных алгоритмов. Это манипулирование людьми. Звучит просто, но насколько это эффективно! Вместо того, чтобы взламывать защиту, атакующий взламывает психологию жертвы. Он играет на человеческих слабостях: любопытстве, доверчивости, страхе, жадности. Примеры? Это может быть фишинговое письмо, имитирующее сообщение от банка или друга, звонок от 'службы технической поддержки', просьба предоставить информацию под предлогом улучшения сервиса или просто утечка данных через подставного человека. И самое страшное – это работает. Потому что люди, в большинстве своем, хотят быть вежливыми, помочь, не хотят казаться глупыми. А злоумышленники умело это используют.

Китайский контекст: особенности и распространенные методы

Китайская цифровая среда – это огромный рынок и огромный интерес для киберпреступников. Причин тому несколько: развитая экономика, огромное количество пользователей интернета, часто недостаточный уровень осведомленности о кибербезопасности. Поэтому социальная инженерия в Китае имеет свои особенности. Например, очень часто используется метод 'watering hole' – компрометация популярных сайтов, которые посещают целевые пользователи, с последующей рассылкой вредоносных ссылок или фишинговых писем. Или, например, 'BEC' (Business Email Compromise) – подделка электронной почты руководителей компаний для перевода денег на подставные счета. Причем, часто эти атаки очень хорошо спланированы и проработаны. Помню один случай, когда крупная компания в Шанхае потеряла сотни тысяч долларов из-за фишингового письма, которое казалось абсолютно легитимным. Это был невероятно реалистичный поддельный документ, с фирменным стилем и правильной графикой. Потеря была огромной, и компания долго приходила в себя.

Примеры распространенных техник

- Фишинг (Phishing): Классика жанра. Поддельные письма, сайты, сообщения, замаскированные под известные сервисы. Часто используются адреса, очень похожие на настоящие.

- Ввод в заблуждение (Pretexting): Создание вымышленной истории, чтобы убедить жертву предоставить информацию. Например, звонок от 'сотрудника банка' с просьбой подтвердить данные карты.

- Приманка (Baiting): Предложение чего-то привлекательного – бесплатной программы, интересной статьи, скидки – с последующей установкой вредоносного ПО.

- Quid Pro Quo: Предложение услуги в обмен на информацию. Например, 'помощь в решении технической проблемы' с последующим запросом доступа к компьютеру.

Как китайские хакеры используют социальную инженерию?

Китайские хакеры часто используют социальную инженерию для сбора разведданных. Это может быть сбор информации о сотрудниках компаний, об их связях, о корпоративных секретах. Эта информация затем используется для проведения более сложных атак, таких как проникновение в сети, кража данных, саботаж. Также социальная инженерия используется для распространения вредоносного ПО. Например, через поддельные обновления программного обеспечения или через зараженные USB-накопители. Очень часто нацеливаются на высокопоставленных лиц – руководителей, менеджеров, специалистов по безопасности. Потому что у них больше доступа к информации и больше влияния на принятие решений.

Случаи, о которых сообщалось в СМИ

Несколько громких инцидентов, связанных с социальной инженерией в Китае, были освещены в международных СМИ. Например, атака на компанию Alibaba, приведшая к утечке данных миллионов пользователей. Еще один пример – атака на энергетическую компанию, в результате которой была нарушена ее работа. Или, недавно, инцидент с использованием социальной инженерии для кражи интеллектуальной собственности у американской компании. К сожалению, подобных случаев становится все больше.

Защита от социальной инженерии: что можно сделать?

Как защититься от социальной инженерии? Это непростая задача, но есть несколько вещей, которые можно сделать. Во-первых, необходимо повышать осведомленность сотрудников о кибербезопасности. Регулярные тренинги, семинары, рассылки с примерами атак – все это помогает людям научиться распознавать признаки социальной инженерии. Во-вторых, необходимо применять многоуровневую защиту. Фильтры электронной почты, системы обнаружения вторжений, антивирусное ПО – все это может помочь блокировать атаки. В-третьих, необходимо соблюдать правила безопасности. Не открывать подозрительные письма, не переходить по незнакомым ссылкам, не предоставлять личную информацию по телефону или электронной почте. В-четвертых, необходимо использовать двухфакторную аутентификацию – это дополнительный уровень защиты, который затрудняет доступ злоумышленников к вашей учетной записи, даже если они узнают ваш пароль. А еще, важно не стесняться спрашивать, если что-то кажется подозрительным. Лучше перестраховаться, чем стать жертвой обмана.

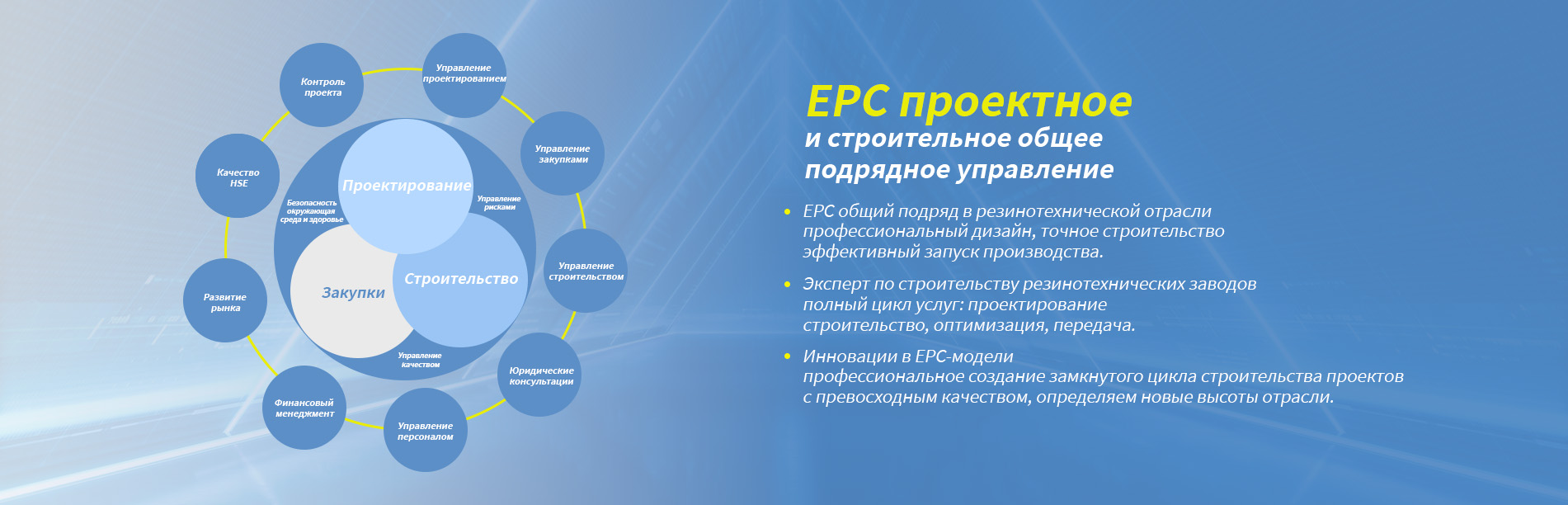

ООО Циндао Сянжунь промышленность и торговля: решения для защиты от киберугроз

Компания ООО Циндао Сянжунь промышленность и торговля (https://www.qd-xr.ru/) предлагает широкий спектр решений для защиты от киберугроз, включая обучение сотрудников кибербезопасности, внедрение систем обнаружения и предотвращения вторжений, а также проведение аудитов безопасности. Они специализируются на адаптации решений под специфические нужды бизнеса и предоставляют консультации по вопросам кибербезопасности в различных отраслях. Их подход основан на комплексном анализе рисков и разработке индивидуальных стратегий защиты.

Например, они предлагают услуги по проведению 'тестов на социальную инженерию' – имитации атак, чтобы оценить готовность сотрудников к таким угрозам. Это помогает выявить слабые места и принять меры по их устранению. Еще один интересный продукт – система мониторинга электронной почты, которая автоматически выявляет фишинговые письма и предупреждает пользователей. Эти системы могут значительно снизить риск потери данных и финансовых потерь.

Важно помнить, что социальная инженерия в Китае – это постоянно развивающаяся угроза. Злоумышленники становятся все более изощренными и используют новые методы. Поэтому необходимо постоянно повышать свою бдительность и принимать меры по защите от таких атак. Только так можно сохранить свои данные и избежать серьезных последствий.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продуктыСвязанный поиск

Связанный поиск- Приобретение инженерных сооружений здания

- Китайские производители диаметров автомобильных шин

- Дешевые датчики шин

- Дешевая электростанция деоксигенации горячей воды

- Ведущий покупатель строительных опор

- Механические шины из Китая

- Резиновые канаты для уплотнений Китай

- Резиновые промышленные изделия

- Примеры OEM-инжиниринга

- OEM интернет-магазин автомобильных шин